パンデミックとリモートワーク

2021年8月20日

COVID-19のパンデミックによるリモートワーク(Work from Home -WFH)への急速かつ予期しないシフトにより、リモートワーカーが会社のアプリケーションやデータへのアクセスを保護するためネットワークにおけるセキュリティの重要性を再認識した企業は多いと思う。

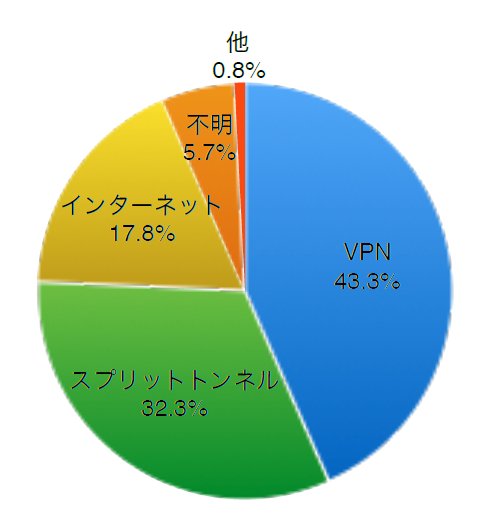

グローバルの475社を対象として、リモートワーカーがどのようにしてアプリケーションにアクセスしているかを調査したMetrigyのレポートによると、VPNやスプリットトンネル(社内システムはVPN、一部の通信は直接インターネットにアクセスする設定)などのテクノロジーを利用している企業は、下記グラフにあるとおり大半を占めている。中には通常のインターネット接続のみで対応している企業もまだ2割近くある。

企業の43.3%が利用しているVPNは、ユーザーのデバイスにソフトウェアとして実装、もしくはリモートオフィスのハードウェアアプライアンスを介して実装している。VPNは、リモートワーカーのデバイスと企業ネットワークの間に安全な暗号化接続を確立し、本質的に企業LANに直接接続されたオフィス内でデバイスを使用している場合と同じように機能する。セキュリティは、エンタープライズファイアウォール、クラウドアクセスセキュリティブローカー (CASB)、侵入検知、プロキシなどを組み合わせて活用することで提供され、インバウンドの脅威から保護し、アウトバウンドアクセスを制御する。その一方で、音声やビデオなどのクラウドベースのリアルタイムアプリケーションの使用にはあまり適していないこと、個々のユーザーが自分自身でクラウドアプリケーションに直接アクセスするのではなく、VPN を介したアクセスによる遅延の発生、企業WAN(Wide Area Network)の帯域追加の必要性といったような問題も含んでいることは否めない。

別のアプローチとして、32.3%が使用しているスプリットトンネルがある。クラウドに向かうトラフィックは、リモートワーカーのローカルインターネット接続を経由してクラウドプロバイダーに直接送信され、企業のデータセンターにあるアプリケーションへのアクセスのように指定したネットワークへの通信だけVPN経由となる。スプリットトンネルは、クラウドに到達するために企業ネットワークを横断する必要をなくすことで、WANサービスのトラフィック負荷を軽減しアプリケーションのパフォーマンス問題の可能性を減らす。ただし、リモートワーカーのデバイス保護に関して、企業は従業員のインターネットへのアクセスを制御できなくなり、マルウェアやウイルスなどに対する保護の実装やユーザーがアクセス可能なサイトの制御が難しくなる、リモートワーカーのデバイスまたはホームネットワークが侵害された場合、リモートワーカーが企業のデータやネットワークに対する攻撃ベクトルになる可能性が生じる、IT部門によるリモートワーカーのアプリケーションパフォーマンスの把握が難しくなり、セキュリティとパフォーマンスを最適化するための新しいアプローチが必要となる、といったような問題が生じる。

このようにVPNとスプリットトンネルはそれぞれ長所もある一方短所もあり、一貫したセキュリティポリシーの適用、内部および外部の脅威に対する保護、高度に最適化されたアプリケーションパフォーマンスを可能にすることで、WFHのリモートワーカーの管理を最適化する新しいテクノロジーへ注目が集まっている。(次回へ続く)